IT Security

Schützen Sie Ihr Unternehmen vor Bedrohungen

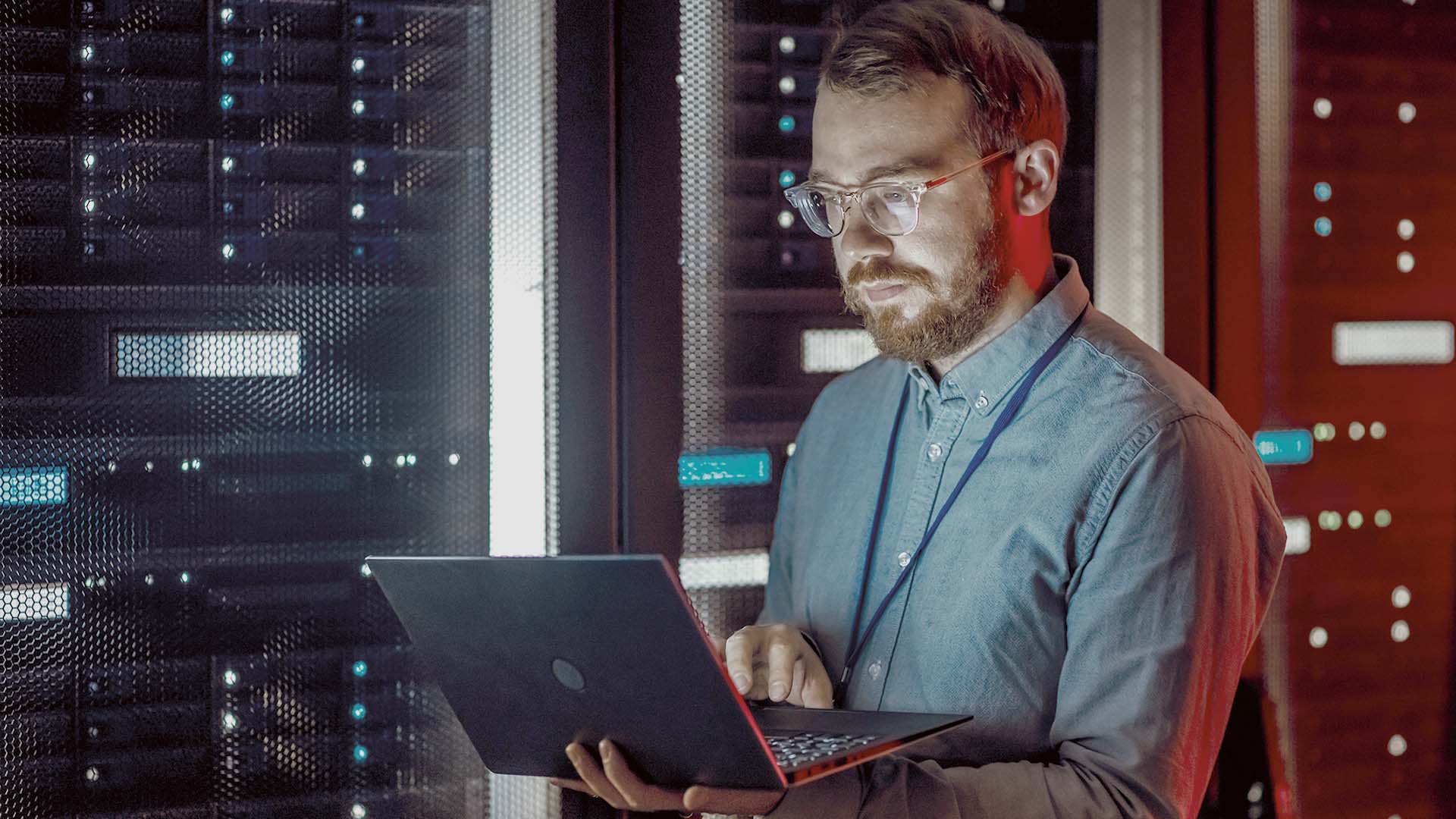

Die IT-Sicherheit in Unternehmen steht einer wachsenden Anzahl von Bedrohungen gegenüber. Nicht zuletzt durch die voranschreitende Digitalisierung wird die Bedrohungslage in der Cyberkriminalität immer komplexer.

Moderne IT-Strategien, die auf Cloud Computing oder Managed Services basieren, erfordern eine Neubetrachtung der IT-Sicherheit, damit ein effektiver Schutz gegen Cyber-Angriffe etabliert werden kann. Eine alleinstehende IT-Security-Lösung reicht nicht aus: Um die IT-Infrastruktur, Daten und Systeme zu schützen, ist ein ganzheitlicher Security-Ansatz erforderlich.

Sie fragen sich, wie Sie am besten vorgehen sollten, um die IT-Sicherheit in Ihrem Unternehmen zu gewährleisten? Wir unterstützen Sie mit den passenden IT-Security-Lösungen und Services sowie kompetenter Beratung.

IT-Security in Deutschland: Aktuelle Entwicklungen

Das Bundesamt für Sicherheit in der Informationstechnik zeigt in ihrem Bericht zur IT-Sicherheit für das Jahr 2023 auf, dass die Cyberbedrohungen in Deutschland so hoch sind wie nie zuvor.

Kleinere und mittelständische Unternehmen werden zunehmend Opfer von Ransomware-Attacken, während Konzepte wie "Cybercrime-as-a-Service" immer professioneller agieren. Das stellt Unternehmen vor neue Herausforderungen in der IT-Sicherheit.

Ransomware ist und bleibt eine Hauptbedrohung

Cyber-Angriffe richten sich oftmals nicht nur gegen große Unternehmen, sondern zunehmend auch gegen kleinere Organisationen sowie staatliche Institutionen und Kommunen, was direkte Auswirkungen auf die öffentlichen Dienstleistungen und die Sicherheit sensibler Daten haben kann.

Cyberkriminelle professionalisieren sich weiter

Cyberkriminelle verfeinern ihre Taktiken durch eine strukturierte Arbeitsteilung und den Aufbau eines Dienstleistungscharakters, bekannt als „Cybercrime-as-a-Service“. Diese Spezialisierung ermöglicht es ihnen, ihre Angriffsmethoden immer effizienter zu gestalten und breiter einzusetzen.

Zunahme von Software-Schwachstellen

Die Anzahl und die potenzielle Schadwirkung von Software-Schwachstellen und Sicherheitslücken in veralteten Applikationen nehmen zu, was die Notwendigkeit einer verstärkten Cyber-Resilienz unterstreicht, um die Widerstandsfähigkeit von IT-Systemen zu erhöhen und effektiver auf Angriffe zu reagieren.

Ganzheitliche IT Security für Ihr Unternehmen mit netgo

IT-Infrastrukturen werden immer komplexer, während Cyber-Angriffe zunehmend raffinierter und professioneller werden. Die Risiken sind vielfältig und reichen von Datenmissbrauch über Systemausfälle bis hin zu Industriespionage.

Auch moderne Arbeitsmodelle wie Home-Office und Remote Work erfordern maßgeschneiderte Sicherheitsstrategien und sollten in der IT Security bedacht werden.

Sie fragen sich, wie Sie die IT-Sicherheit in Ihrem Unternehmen anpacken können? Verlassen Sie sich auf die IT-Security-Lösungen von netgo. Wir begleiten Sie als kompetenter Partner und IT-Security-Dienstleister.

Firewall as a Service

Firewall as a Service bietet Unternehmen jeder Größe einen zuverlässigen Schutz mit skalierbarer Flexibilität. Unser Service beinhaltet nicht nur die Einrichtung und das Management der Firewall, sondern auch deren regelmäßige Wartung und Aktualisierung.

Mehr erfahren

Multi-Faktor-Authentifizierung (MFA)

Entdecken Sie die benutzerfreundliche MFA-Lösung LinOTP, die durch schnelle Implementierung und Flexibilität überzeugt, außerdem hilft Sie Unternehmen bei der Umsetzung der NIS-2-Pflichtmaßnahmen.

Mehr erfahren

Network Security

Unternehmen benötigen daher ausgeklügelte Sicherheitsstrategien, um sensible Daten zu schützen und die eigenen Systeme abzusichern. Unterstützung bieten dabei externe IT-Spezialisten wie netgo. Wir verfolgen einen ganzheitlichen Security-Ansatz und liefern eine Netzwerksicherheit, die Sicherheitslücken schließt und zu Ihrer Infrastruktur passt.

Mehr erfahren

Pentesting

Durch das netgo Pentesting können wir über Penetrationstests bzw. Pentests die aktuelle Sicherheit Ihrer IT-Systeme überprüfen und eventuelle Sicherheitslücken aufdecken sowie gemeinsam Maßnahmen zur Prävention erarbeiten.

Mehr erfahren

Workplace Security

Arbeitsplätze haben sich im Zuge des digitalen Wandels verändert. Mit diesen Veränderungen haben sich auch die Risiken gewandelt. Informationssicherheit, Datenschutz und Compliance sind in Unternehmen von zentraler Bedeutung, damit die allgemeine Sicherheit des Modern Workplace gegeben ist.

Mehr erfahrenDie netgo IT-Security-Strategie

Unsere ganzheitliche IT-Security-Strategie basiert auf den Prinzipien Prevention, Detection, Action und Recovery. Sie beginnt mit präventiven Maßnahmen, gefolgt von Maßnahmen für die Erkennung von Angriffen, tatsächlichen Maßnahmen und Tools für die Wiederherstellung des Geschäftsbetriebs.

Dafür bieten wir unseren Kunden IT-Security-Lösungen und Services in allen vier entscheidenden Phasen.

Cloud

Application Delivery Platform

Mit der netgo cloud Application Delivery Platform profitieren Unternehmen von einer modernen OpenStack Cloud Platform für die effiziente Entwicklung und Auslieferung von Applikationen.

Data & Software Transformation

Business Analytics & Process Execution

Sorgen Sie mit Business Analytics & Process Execution für mehr Effizienz in allen Unternehmensbereichen.

Business Intelligence

Nutzen Sie mit Business Intelligence die Zukunft der gewinnbringenden Datenauswertung in modernen Unternehmen.

E-Procurement

centralhub

Digitale IT-Beschaffung einfach und schnell mit centralhub. Die zentrale netgo Plattform für IT-Einkauf und Cloud Lizenzen im Unternehmen.

Cloud

Cloud Compute

Steigern Sie mit Cloud Compute Ihren Unternehmenserfolg mit einer leistungsstarken und sicheren Cloud-Infrastruktur von netgo.

Cloud

Cloud Migration Services

Steigern Sie mit Cloud Migration Services von netgo die Effizienz Ihrer IT-Infrastruktur – maßgeschneiderte Lösungen und Endnutzerzufriedenheit inklusive.

Cloud

Cloud Optimization Services

Optimieren Sie mit den ganzheitlichen Cloud Optimization Services von netgo Ihre Cloud-Performance und profitieren Sie von unserem Expertenwissen!

Workplace

Communication & Collaboration

Sorgen Sie für eine effektive Zusammenarbeit und grenzenlose Kommunikation.

Data Center

Compute

Server- und Storage-Systeme bilden das Herz und Datenlager Ihres Unternehmenswissens. Vertrauen Sie Ihre Systempflege daher Experten an.

Data Center

Data Center as a Service

Mit Data Center as a Service von netgo überwinden Sie die Herausforderungen lokaler IT-Infrastrukturen für mehr Flexibilität im Rechenzentrum.

Data Center

Data Center Managed Services

Profitieren Sie von einer effizienten und stabilen IT-Infrastruktur durch Data Center Managed Services. Für einen reibungslosen Betrieb bei zugleich transparenten Kosten.

Data Center

Data Center Migration Services

Sorgen Sie für eine nahtlose Integration bestehender IT-Infrastrukturen mit unseren Data Center Migration Services. Für eine maximale Performance und mehr Sicherheit.

Data Center

Data Center Optimization Services

Sorgen Sie für eine gesteigerte Performance und mehr Sicherheit Ihrer IT-Infrastruktur durch die Data Center Optimization Services von netgo.

Workplace

Device Management

Alle Orte, alle Devices, alle Anwendungen - mit dem Device Management von netgo gestalten Sie Ihren Workplace effizient und modern.

ECM und DMS

Digitale Akten

Optimierte Dokumentenverwaltung durch digitale Akten und netgo.

ECM und DMS

Digitale Rechnungsverarbeitung

Profitieren Sie von unseren effizienten Lösungen mit nahtloser Integration für die digitale Rechnungsverarbeitung.

ECM und DMS

Digitale Unterschrift

Nutzen Sie effiziente Signaturprozesse mit digitalen Unterschriften.

ECM und DMS

Digitales Vertragsmanagement

Optimieren Sie mit netgo Ihr Vertragsmanagement durch eine effiziente Verwaltung, zentrale Ablage und revisionssichere Archivierung.

Data & Software Transformation

ECM & DMS

Digitalisieren und zentralisieren Sie gemeinsam mit netgo Ihre Dokumentenverwaltung mit der passenden Lösung.

ECM und DMS

ECM Services

Transformieren Sie Ihre digitale Inhaltsverwaltung mit den umfassenden ECM Services von netgo.

ECM und DMS

ECM Systemintegration

Steigern Sie Ihre Effizienz mit der nahtlosen ECM Systemintegration von netgo für DATEV, Microsoft, Sage, Salesforce und SAP.

Data & Software Transformation

ERP

Nutzen Sie mit netgo effiziente ERP-Lösungen zur Optimierung Ihrer Geschäftsprozesse: Beratung, Realisierung, Implementierung & Support.

Managed Services

Everything-as-a-Service

Das flexible Zukunftsmodell aus der Cloud.

Security

Firewall as a Service

Profitieren Sie von einem Rundumschutz vor Cyberbedrohungen bei höchster Flexibilität in einem attraktiven Firewall-Mietmodell.

Cloud

Kubernetes as a Service

Maximieren Sie die Effizienz Ihrer Container-Anwendungen mit Kubernetes as a Service von netgo und profitieren Sie von Expertenunterstützung und Support.

Managed Services

Managed Communication & Collaboration

Das Rundum-sorglos-Paket für effiziente Anwendungen.

Cloud

netgo cloud

Maximale Performance aus unserem hochverfügbaren Rechenzentrum.

Network

Network as a Service

Schaffen Sie mit Networking as a Service ein zuverlässiges Netzwerk für ein produktives und effizientes Arbeiten im Unternehmen.

Network

Network Managed Services

Erfahren Sie, wie die Network Managed Services von netgo Ihre Netzwerkprobleme lösen. Mehr Stabilität, Sicherheit und Performance für Ihr Unternehmen.

Security

Network Security

Schützen Sie Ihr Unternehmen vor Cyberangriffen mit Network Security und einem ganzheitlichem Sicherheitskonzept für Ihr Netzwerk.

Data & Software Transformation

Process Automation

Optimieren Sie mit Process Automation Ihre Geschäftsprozesse durch zukunftssichere und gewinnbringende Arbeitsabläufe.

ECM und DMS

Prozessdigitalisierung

Steigern Sie Ihre Effizienz durch Prozessdigitalisierung. Für optimierte Geschäftsabläufe bei reduzierten Kosten.

Cloud

Public Cloud

Maximale Skalierbarkeit bei minimalen Anschaffungskosten.

Workplace

Sustainable Workplace

Der Sustainable Workplace von netgo macht Ihr Unternehmen zum Vorreiter in Sachen Nachhaltigkeit und komplettiert Ihren modernen Arbeitsplatz.

Workplace

Workplace as a Service

Steigern Sie Effizienz und Produktivität mit Workplace as a Service von netgo.

Workplace

Workplace Cloud Solutions

Steigern Sie mit smarten Workplace Cloud Solutions von netgo Ihre Effizienz. Für den modernen Arbeitsplatz und flexible Zusammenarbeit.

Security

Workplace Security

Sichern Sie Ihre modernen Arbeitsplätze mit unseren ganzheitlichen Workplace Security Lösungen. Maximale Sicherheit für Ihr Unternehmen & Mitarbeitende.

Workplace

Workspace Management

Machen Sie sich die Arbeitsplatzverwaltung einfach mit Workspace Management von netgo.

Unsere Referenzen zu IT Security

Unsere langjährige Erfahrung und das tiefgreifende Verständnis für IT-Sicherheit machen netgo zum idealen Partner für den Schutz Ihrer Unternehmensinformationen. Für diese Kunden haben wir bereits erfolgreiche IT-Security-Lösungen umgesetzt.

Workplace

alma GmbH: Modern Workplace als Erfolgsrezept für die Marktexpansion

Workplace

AMBION: Maximale Verfügbarkeit für maximale Performance

Data & Software Transformation

AMMANN Group: Optimierte Versandprozesse mit ShipERP

Data Center

ASOS: Versandriese modernisiert Berliner Logistikzentrum mit netgo und Ingram Micro

Data Center, IT-Services

Augenklinik Ahaus: Flexibel skalieren mit HPE GreenLake

Data Center, IT-Services, Workplace

Autohaus am Tannenkamp: Mit netgo freie Fahrt fürs Geschäft

Cloud, Security, IT-Services

Autoteile Klostermann: Die netgo cloud als Retter in der Not

Workplace

BECHEM: Prozessoptimierung dank digitaler Transformation

Data Center, Workplace, Network

Beta Systems: Standortübergreifendes WLAN mit netgo

Workplace

Bistum Mainz

IT-Services

Carcoustics: Doppelt sparen und Freiraum gewinnen dank automatisierter Beschaffung

Workplace

Caritasverband Kreisdekanat Warendorf e.V.

IT-Services, Workplace

commehr, coachhub und netgo group: Drei Unternehmen, zwei Herausforderungen und zwei Lösungen

IT-Services, Workplace

Coroplast: Coroplast setzt auf Microsoft Teams

Workplace

Coroplast: Mehrsprachiges Intranet via SharePoint Online für Coroplast

Workplace

CRS medical: Erfolgreiche IT-Transformation mit Microsoft 365

IT-Services

Delimon: Dank Servicepartnerschaft läuft es wie geschmiert

IT-Services

ESL Gaming: Optimierte IT-Beschaffung fördert schnelles, weltweites Wachstum

Workplace, IT-Services

FEST GmbH

ECM und DMS, Data & Software Transformation

Food Masters Freiberg GmbH: Höhere Effizienz und Transparenz dank digitalisierter Prozesse in der Rechnungseingangsverarbeitung

ECM und DMS

Franz Mensch: Der Weg in die Digitalisierung und Automatisierung mit ELO

Data Center, Network

GIT net: Mit intelligentem Speicher und vereinfachter Administration Freiraum für die Digitalisierung schaffen

IT-Services, ECM und DMS

GKS Klima-Service GmbH & Co. KG

IT-Services, Workplace

Globl.Contact: Kosteneinsparungen durch reibungslose Logistik

Workplace

GNS Gesellschaft für Nuklear-Service mbH: Bessere Projektzusammenarbeit dank Microsoft Teams

Workplace

GNS Gesellschaft für Nuklear-Service mbH: Zentrales E-Mail-Management mit Exchange Online

ECM und DMS, Data & Software Transformation

H. Hütter GmbH & Co. KG: Optimiertes Dokumentenmanagement dank d.velop documents

Cloud, Workplace

Hilltop Consulting: Cloud-Telefonie als Wachstumsgenerator

Data Center

HJK Erkelenz: Mikro-Rechenzentren im klinischen Datenbetrieb

IT-Services

Hochland: Mit dem Self-Service-Portal Prozesse optimieren, die Qualität erhöhen und die Zufriedenheit steigern

Data Center

Hoffnungstaler Stiftung Lobetal: Hyperkonvergenz spart Ressourcen und schafft Freiraum für Wachstum

Workplace

Kölner Studierendenwerk: Modernes Arbeiten und verbesserte Zusammenarbeit dank Microsoft 365

Cloud, IT-Services, Workplace

Landschaftsbau Vornholt: Risikominimierung dank Cloud

Cloud, IT-Services, Workplace

Lapmaster Wolters: Mit netgo und M365 in die Cloud

Data Center, IT-Services

Lemken: Mit modularer Server-Infrastruktur die IT zukunftsfähig gemacht

Workplace

LEUE & NILL: Modern Workplace dank Einführung von Microsoft 365

Network, IT-Services

Lobster DATA GmbH: Dank maßgeschneiderter Netzwerkstruktur beste Verbindungen im neuen Firmensitz

ECM und DMS

Mayer Holding: Digitaler Rechnungseingang an allen Standorten mit ELO

Cloud, Workplace

Mehr-BB Entertainment: Veranstalter performt jetzt in der Cloud

Cloud, IT-Services

meinemarkenmode: IT als Service ebnet den Weg für schnelles Wachstum

Workplace

mobene: Modernes Intranet mit SharePoint Online

Data & Software Transformation, ECM und DMS

Modeladen Hillenbach: Zeitersparnis von 80% dank digitalisiertem Rechnungsdurchlauf

Workplace

MOSCA: Verbesserte internationale Zusammenarbeit dank Konsolidierung unterschiedlicher Microsoft 365 Tenants

IT-Services, Workplace, Data & Software Transformation

Nintendo of Europe: Arbeitsabläufe automatisieren und Produktivitätspotenziale entfalten

Data Center, IT-Services, Data & Software Transformation

office on: Wirtschaftlich wachsen mit skalierbarem Bezugsmodell

Workplace

Paracelsus Kliniken: Digitalisierte Serviceprozesse als Treiber für Kosteneffizienz und Kundenzufriedenheit

IT-Services, Workplace

Party Rent Group: Gefragtes Duo für besondere Ansprüche

Cloud, Security, IT-Services

Permadental: Backup in der netgo cloud für die IT-Security

Data Center

Riege: Agile IT-Infrastruktur mit Wachstumspotenzial dank HPE GreenLake

IT-Services

Rittal: Partnerschaftlich (fast) Unmögliches möglich machen

Data Center

ROSE Bikes: Mit netgo auf der Ideallinie

Data Center, Network

ROSE Versand: WLAN für hundertprozentig sichere Echtzeitkommissionierung

Security

RZMH: Sicherheit dank proaktiver Bedrohungserkennung

Workplace

SANHA: Gerätemanagement leicht gemacht

Workplace, ECM und DMS, Data & Software Transformation

Schuchmann GmbH & Co. KG: Digitaler Posteingang dank ECM

Data Center, Security, IT-Services

Sommerlad: Wie den Schaden nach Hackerangriff minimieren und daraus lernen?

Security

Spar- und Bauverein: Cybersecurity auf höchstem Niveau

IT-Services

Stadt Rottenburg: Hardware-Service macht den Unterschied

Workplace

Stadtwerke Stralsund: E-Mail-Umgebungs-Modernisierung mit Microsoft 365

Workplace

Systea GmbH: Sprung zum Modern Workplace

IT-Services

Trek Bicycle: Hardware und Services für reibungslose Store-Eröffnung in ganz Europa

Data & Software Transformation

Vollmer: Mehr Effizienz und Transparenz im Versand dank ShipERP™

Data Center, Workplace

Vossko: Neue IT-Infrastruktur stützt starkes Wachstum

Cloud, Workplace

Windpark Hollich: Frischer Wind durch flexible Zusammenarbeit in der Cloud

ECM und DMS

Wittler: Papierlos glücklich dank digitalem Rechnungseingang

Leider konnten wir keine Ergebnisse finden, die Ihrer Suchanfrage entsprechen.

IT-Sicherheit im Unternehmen: Vorteile einer Zusammenarbeit mit netgo

Optimierte IT-Sicherheit

Höhere Flexibilität

Maßgeschneiderte IT-Sicherheit für höchste Flexibilität: Unsere skalierbaren Lösungen begeistern mit flexiblen Kostenmodellen und entlasten dabei Ihre IT-Abteilung.

Entlastung und Reaktionsfähigkeit

Alles im Blick und bestens geschützt: Mit unseren Service-Modellen können Sie sich auf das Wesentliche zu konzentrieren und Ihre IT-Ressourcen optimal nutzen.

Alles aus einer Hand

Ihr IT-Sicherheitspartner für alles: Von der Beratung über die Planung bis zur Umsetzung unterstützen wir Unternehmen jeglicher Art und Größe mit unserem breiten Serviceangebot.

Wir beraten Sie gerne persönlich zu IT-Security

Warum netgo im Bereich IT Security?

netgo ist Ihr kompetenter Partner für ganzheitliche IT-Sicherheit in Unternehmen. Wir bieten zeitgemäße, ganzheitliche Lösungen aus einer Hand, um Ihre gesamte IT-Landschaft abzusichern – vom Backend bis zur einzelnen Anwendung am Arbeitsplatz. Wir liefern IT Security, die Sicherheitslücken schließt und die zu Ihrer Infrastruktur passt. Egal ob Cloud-basiert, On-Premises oder hybrid.

Als ganzheitlicher IT-Security-Dienstleister und IT-Security-Lösungsanbieter begleiten wir Sie bei Ihrer Sicherheitsstrategie von der Planung bis zum Kick-Off – und bieten Ihnen auch anschließend langfristigen Support:

Analyse und Beratung

Zunächst schauen wir uns Ihren Status Quo an: Wo stehen Sie aktuell beim Thema IT-Sicherheit? Was nutzen Sie bereits und was fehlt noch? Wo könnten Sicherheitslücken bestehen und wie lassen sie sich schließen? Als IT-Sicherheitsunternehmen und erfahrener Sicherheitspartner bieten wir Ihnen eine ausführliche Analyse und Beratung.

Planung

Wir entwickeln ein ganzheitliches Konzept für Ihre IT-Sicherheit im Unternehmen, das zu Ihrer individuellen Situation passt. Dazu zählen die Adaption und Modernisierung vorhandener Assets, um frühere Investitionen gewinnbringend weiter nutzen zu können, ebenso wie die lückenlose Implementierung neuer Tools.

Implementierung

Anschließend unterstützen wir Sie beim Rollout der IT-Security-Lösung sowie der Bewusstseinsbildung in Ihrem Unternehmen. Wir stimmen alle Maßnahmen aufeinander ab und stellen sicher, dass ein ganzheitliches IT-Security-Konzept entsteht, in dem keine Sicherheitslücken offenbleiben.

Nachbetrachtung

Als ganzheitlicher IT-Sicherheits-Dienstleister bieten wie auch nach dem Kick-Off Ihres Sicherheitskonzeptes einen langfristigen Support rund um Ihre IT-Sicherheit und die ständige Überprüfung möglicher neuer Bedarfe, damit Ihre IT Security immer auf dem neusten Stand bleibt.

Kontaktieren Sie uns zum Thema IT Security

Sie wollen in Ihrem Unternehmen die IT-Sicherheit optimieren? Als kompetenter Partner im Bereich IT-Sicherheit bieten wir Unternehmen passgenaue und ganzheitliche IT-Security-Lösungen aus einer Hand, die Ihre gesamte IT-Landschaft absichern. Vom Backend bis zur einzelnen Anwendung am Arbeitsplatz.

Gerne beraten wir Sie bei der Planung und Umsetzung Ihrer IT-Security-Projekte und sind dabei persönlich und regional für Sie da!